Air Europa ha subito un attacco informatico ed è stata costretta a richiedere ai suoi utenti di annullare le carte di credito i cui dati sono stati compromessi. Il metodo usato si nasconde nei codici e generalmente è rivolto contro aziende di alto profilo.

Il sistema di gestione dei pagamenti di Air Europa, la compagnia aerea spagnola del gruppo turistico Globalia, è stato preso d’assalto da un cyberattacco che ha scoperto tutti i dati delle carte di credito immesse dai clienti per pagare online le prenotazioni dei voli. La notizia è trapelata martedì 10 ottobre dopo che la società ha inviato, durante la notte, 100.000 mail per raccomandare ai propri utenti di annullare le loro carte controllando di non avere movimenti sospetti nei rendiconti.

I criminali hanno impiegato la tecnica, relativamente recente, del formjacking per rubare informazioni sensibili, soprattutto dati bancari, come il CVV, ossia il codice a tre cifre stampato nella parte posteriore della carta di credito che viene richiesto al momento dell’autorizzazione dei pagamenti e che non va mai dato o memorizzato.

Il formjacking è un tipo di attacco man-in-the-middle online e funziona come una sorta d’intercettazione, principalmente sui siti di e-commerce. In pratica, un cliente accede ad un sito, digita i propri dati riservati in un form trasmesso anche all’hacker che si mette in mezzo nell’invio.

La tattica di rimanere nascosti dà i suoi frutti e molti si rendono conto dei danni solo quando vengono contattati dalle banche per attività sospette sui propri conti bancari.

Symantec ha riferito che quasi 5.000 siti Web al mese sono compromessi con codici di formjacking e nel 2018 si sono verificati quasi 4 milioni di attacchi contro individui ignari. Due vittime illustri danno una misura del fenomeno: British Airways e Ticketmaster.

Le vulnerabilità riscontrate in queste due importanti realtà hanno consentito agli aggressori di modificare il codice JavaScript per inviare i moduli a più indirizzi, uno autentico, l’altro no.

Nel caso della British Airways il payload del formjacking (la parte di codice con il malware effettivo) consisteva di sole venti righe di codice che in millisecondi completavano con successo l’azione contribuendo a mantenere nascosta la sottrazione fraudolenta di dati.

Quali sono le pratiche migliori per tentare di preservare la sicurezza?

La sicurezza digitale non esiste. Qualsiasi informazione messa online è nascosta in modo relativo perché ci sono programmatori, società ed organizzazioni che si dedicano alla redditizia attività di furto dei dati, a volte per destabilizzare il sistema economico o politico di una nazione o di un organismo. Detto questo, esistono azioni che complicano la vita a chi vuole arrecare danno.

Gli esperti di sicurezza della University of Salford, di Manchester (Regno Unito), hanno diffuso una serie di consigli che riprendiamo.

Se si utilizzano piattaforme di e-commerce come Magento o CMS di contenuti (Content Management System) come WordPress, si devono mantenere aggiornate le versioni, comprese le estensioni.

Esiste un metodo rapido per verificare gli input e gli output su un sito?

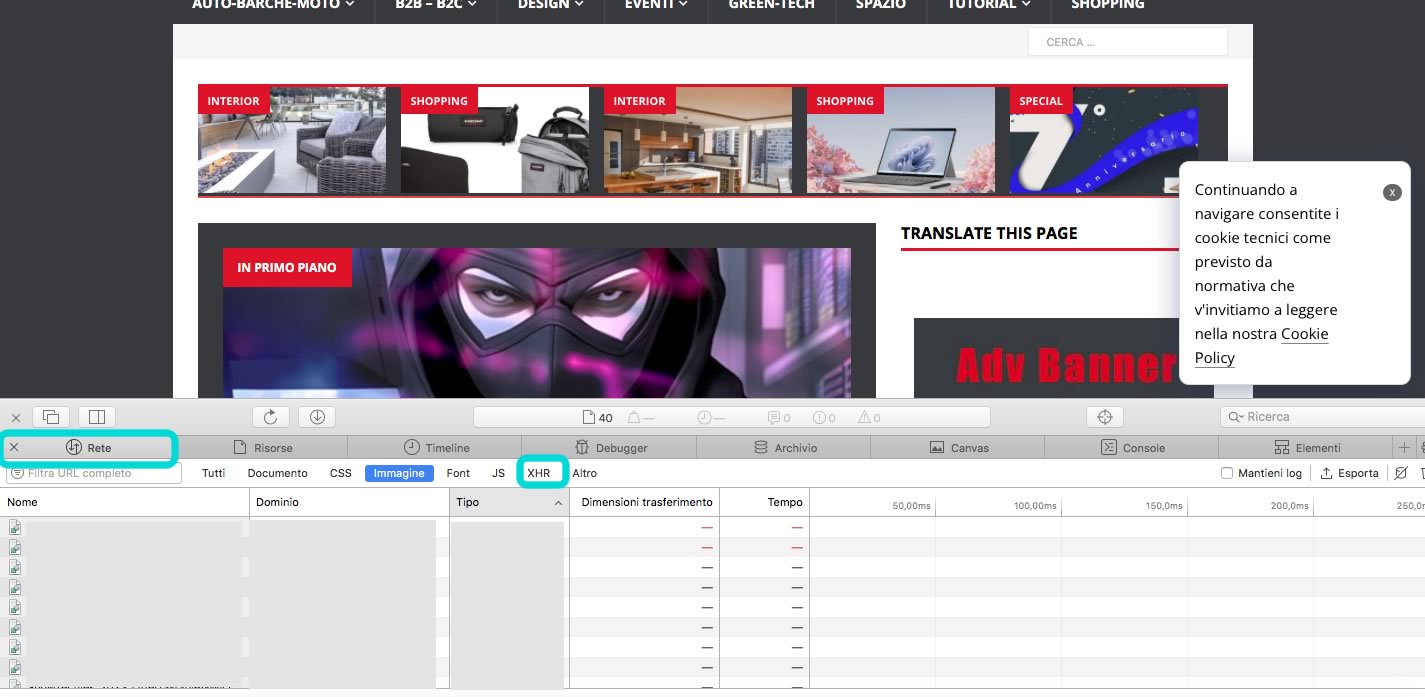

La maggior parte dei browser web offre strumenti per individuare un attacco di formjacking identificando un indirizzo web sconosciuto.

Nella scheda “Rete” o “Network” si vedono i dati caricati.

Prendiamo Safari:

Tasto destro del Mouse → Ispeziona Elemento → Rete

Oppure

Menu Sviluppo → Mostra Sorgente → Pagina Rete

Dal menu ‘XHR‘ si filtrano i risultati per mostrare le connessioni remote in entrata e in uscita.

XMLHttpRequest (XHR) è un elemento noto come AJAX ed è utilizzato in molti siti web per aggiornamenti dinamici senza ricaricare l’intera pagina.

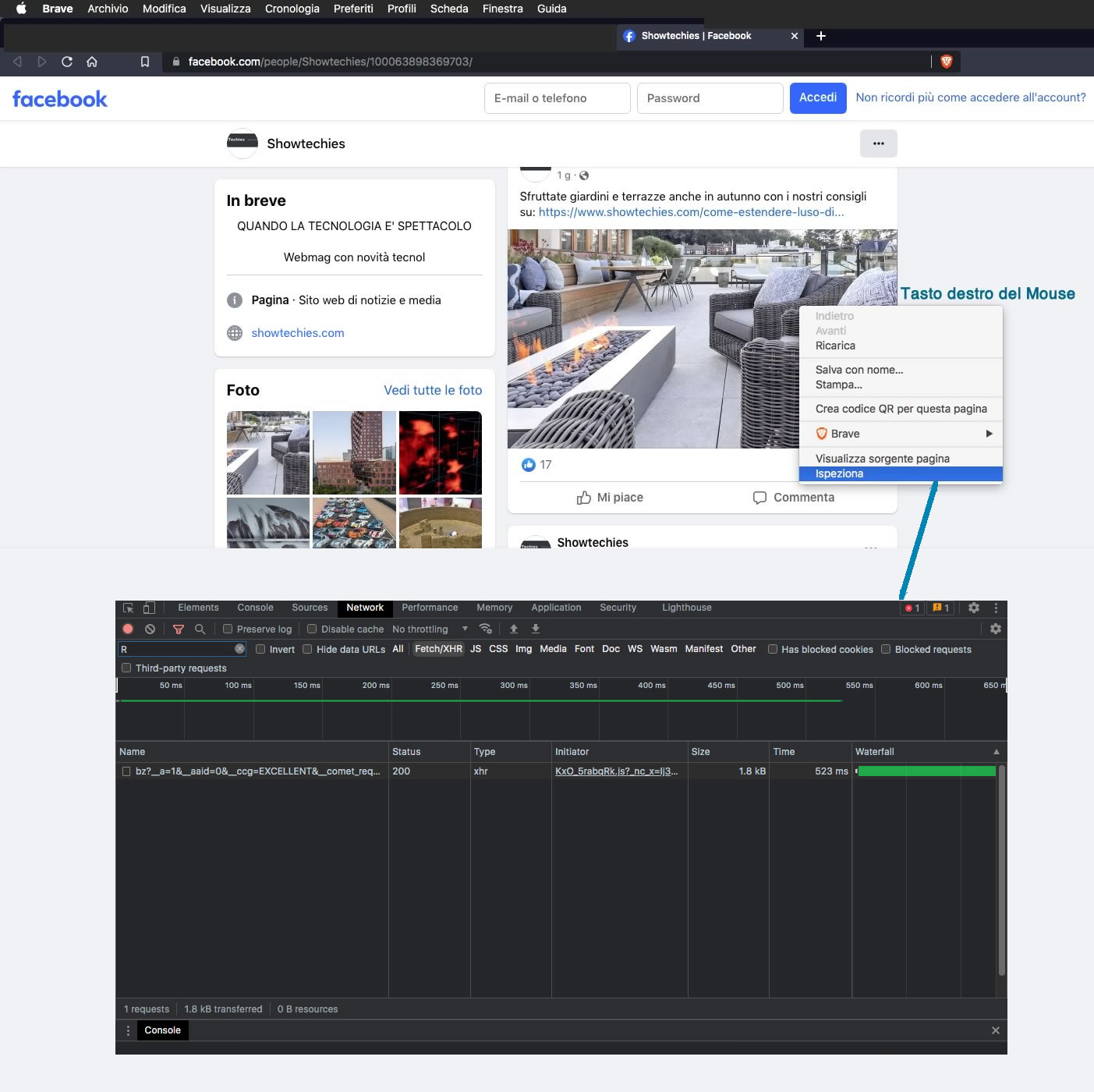

Stessa cosa per Brave:

Tasto destro del mouse → click su Ispeziona → Network → Fetch/XHR.

In Chrome:

Tasto destro del mouse → click su Ispeziona → Rete → Fetch/XHR.

Il passo successivo è collegarsi a www.sitecheck.sucuri.net e/o www.mxtoolbox.com/domain per controllare qualsiasi indirizzo di sito Web sospetto trovato nei registri. Le informazioni restituite includono l’avviso di pericolosità e se l’URL sia stato usato come parte di un attacco in passato.

www.watchdogs.online e www.wewatchyourwebsite.com segnalano invece eventuali cambi rilevati sui siti, un indizio che permette di sapere se il codice inserito dagli utenti corrisponda con quanto è online o se c’è un’intrusione.

RIPRODUZIONE RISERVATA – © 2023 SHOWTECHIES – Quando la Tecnologia è spettacolo™ – E’ vietata la riproduzione e redistribuzione, anche parziale, dell’articolo senza autorizzazione scritta. Se desideri riprodurre i contenuti pubblicati, contattaci.

Risorse Creative Commons: University of Salford – Manchester

Immagini/Grafica: S.Braga (elaborazione grafica di copertina su immagine ottenuta con script AI)

Commenta per primo